硬件也能被黑客攻击

投稿人:DigiKey 北美编辑

2019-12-16

据《福布斯》杂志最近的一篇文章报道,对物联网设备的攻击上升了 300%,而且在不久的将来,这一情况几乎不太可能得到改善。目前,支持物联网的产品数量相当惊人,因此有大量设备需要保持安全,尤其是在攻击者和攻击方法日趋复杂的情况下。

硬件攻击增多

大多数用户对无处不在的软件攻击并不陌生,并且越来越善于让安全软件保持在最新状态。然而,如今的黑客正在转向硬件攻击。微处理器和微控制器已遍布于我们的家庭和复杂的关键系统中,黑客对它们的渗透也变得越来越强。

据 IC Insights 报告,2018 年半导体器件出货量超过 1 万亿,这对于公开和秘密的硬件黑客攻击而言,既是巨大的漏洞,也是更大的入侵机会。与软件保护所面临的挑战相比,硬件带来的挑战在许多方面更加广泛,更加危险,而且更加困难。

这方面的例子数不胜数,包括:

- 使用切断开关,黑客通过它可以选择性地关闭芯片。如果芯片中的一个模块损坏,导致无法访问系统总线,那么数据将不会到达其他模块,系统将被禁用。

- 通过无线电信号可以将毁灭指令传送到芯片上的微天线。制作芯片时设置的定时炸弹可以在特定的时间和日期触发,造成彻底停机。

- 芯片遭到破坏时,看似正常运行,实则在暗中收集和传输数据或启动恶意软件。

- Seagate 硬盘在 2007 年被发现内置了两个独立的特洛伊木马,恶意软件引导硬盘将其数据上传到北京的网站。

- Galaxy S4 智能手机出厂时预装了伪装成 Google Play 商店的特洛伊木马。攻击者利用该木马访问电话拨打记录,阅读电子邮件,拦截金融信息,通过手机的摄像头和麦克风进行远程观看和监听。

- 由于存在后门漏洞,Lenovo PC 在美国、英国和澳大利亚被禁止使用。

- 最近,研究人员 Jonathan Brossard 讨论了一种几乎无法清除的新型恶意软件。它被称为罗刹 (Rakshasa),是一个永久性后门,很难找到,更难以清除。

- 毛刺攻击通过操纵系统的环境变量来中断电源、高温传感器或时钟信号,从而引发硬件故障。攻击者趁机将恶意指令送入毛刺引起的处理间隙中。

- 硬件后门的存在尤其是安全界的噩梦,内部人员对硬件的恶意修改也是如此。

硬件攻击的目标是身份验证令牌、通信基础设施组件、监控、网络设备以及工业控制系统,而对最后一个对象的攻击越来越多。

多个阶段需要采取预防措施:在设计阶段要创建使用所有硬件资源的可信电路,在制造阶段要建立规范和基于安全的特性,在完成制造后要使用逻辑器件来最大程度地降低攻击可能性。然而,现实是从设计到交付和使用的全过程,硬件都有机会遭到攻击。

行业回应

实施硬件安全性的主要问题之一是缺乏最新标准。为了提供更好的保护以防范安全漏洞,美国国家标准与技术研究院 (NIST) SP 800-193 发布了一份平台固件保护恢复 (PFR) 准则,这套准则建立了保护和检测未经授权的更改的安全机制。

这将确保所有系统固件都建立信任根 (RoT),以在遭到破坏的情况下提供保护、检测和恢复。为了符合要求,RoT 设备在启动前必须使用自身的固件执行操作,而不是使用任何外部组件。

整合更高的安全性

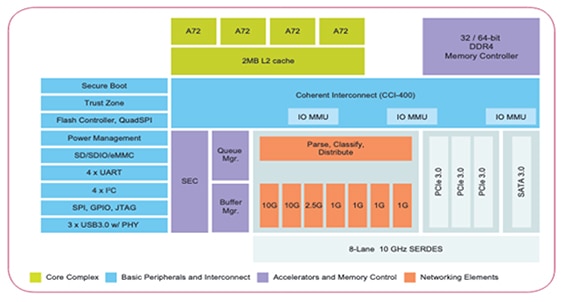

嵌入式行业显然在积极应对这些硬件威胁。例如,NXP 的 QorIQ LS1046A 和 LS1026A 处理器面向需要高端 CPU(具有出色的数据包处理性能和高速接口)的网络、存储、安全和工业应用而设计,其特性包括 Arm TrustZone 和 NXP QorIQtrust 架构、安全启动、安全除错、防篡改检测以及安全密钥存储。

图 1:LS1046A 框图表明它是一款增强安全性的高端器件。(图片来源:NXP)

图 1:LS1046A 框图表明它是一款增强安全性的高端器件。(图片来源:NXP)

ARM TrustZone 代表了一种系统化的嵌入式安全方法,适用于从 MCU 到高性能微处理器的各类基于 ARM Cortex 的核心。该技术创建了两个环境,它们在单个核心上同时运行:一个是安全世界,另一个是不那么安全的世界(非安全世界)。这样,开发人员便能从最低级别(包括启动过程)开始保护系统安全。通过创建安全子系统,资产得以免受软件攻击和常见的硬件攻击。

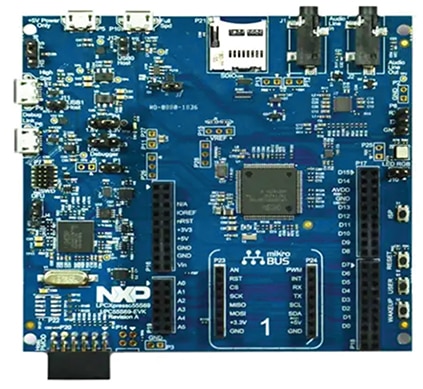

NXP 的 LPC55S6x MCU 最多支持四个可撤销的或认证机构颁发的密钥。通过在受保护的闪存区域 (PFR) 中存储(四个 RoT 公钥的)SHA-256 哈希摘要,即可建立信任根。NXP 的 LPCXpresso55S69 开发板简化了这一任务,它专为评估和开发基于 Arm Cortex-M33 架构的 LPC55S6x MCU 而设计(图 2)。该高能效处理器系列采用最新 Armv8-M 架构,将性能和高级安全能力提升至全新水平,其中包括 Arm TrustZone 和协处理器扩展。

图 2:NXP 的 LPCXpresso55S69 开发板支持针对嵌入式应用的 C 语言。(图片来源:NXP)

图 2:NXP 的 LPCXpresso55S69 开发板支持针对嵌入式应用的 C 语言。(图片来源:NXP)

学术界跃跃欲试

在客户尚未使用器件之前,处理器供应链就面临着实实在在的威胁。从设计开始到运输和升级,攻击活动非常猖獗。挑战犹在,而且经过权衡硬件价格与软件安全性,许多公司仍对采用何种方法犹豫不决。改进将持续进行,并将包括更强的分析能力;防止数据库注入、跨站点脚本和缓冲区溢出的存储器保护;防篡改的外壳;改进的加密加速器安全性和集成;以及安全/性能的权衡。

同时,学术界正在取得重要进展,行业已经准备好并愿意迅速采用。例如,辛辛那提大学和怀俄明大学的研究人员最近创造了一种硬件保护算法,它能防范黑客通过检测设备硬件的功率和电磁辐射变化而发起的攻击。黑客可以利用这种变化窃取加密信息。

据怀俄明大学的助理教授 Mike Borowczak 博士说,这项工作的依据是,无论您制作的软件有多安全,如果硬件泄漏信息,那么所有安全机制都能被绕过。鉴于存在大量易受硬件攻击的设备,这些轻巧的小型器件使用极小的功率,工程师让它们在低功耗约束条件下工作。遗憾的是,针对速度、功耗、面积和成本进行优化意味着安全性会受到影响。

这支大学团队开发了一种提高硬件安全性的算法,该算法在每个周期中消耗相同量的功率。攻击者以往能利用功率测量获得优势,但如今他们再也无法使用该信息实施攻击了。为实现这种算法的优势,功率消耗仅增加 5%。

移动靶标

安全挑战与攻击复杂性就是一场猫抓老鼠的游戏。能否构建一个绝对安全的系统?答案是不能。至少,公司和负责运营的管理团队必须认真应对硬件攻击的现实。忽视硬件安全工作的公司遭受的损失远远超过所节省的资金。

免责声明:各个作者和/或论坛参与者在本网站发表的观点、看法和意见不代表 DigiKey 的观点、看法和意见,也不代表 DigiKey 官方政策。